Dependendo do ambiente corporativo ou mesmo das necessidades dos funcionários da empresa, se faz necessário que as políticas dos endpoints sejam aplicadas para cada situação onde o computador esteja, por exemplo: O computador do funcionário conectado em home-office versus computador conectado na rede local da empresa.

Diante disto, há uma configuração conhecida como Perfil de política do KES onde você pode criar diferentes perfis para cada situação, permitindo ou negando acesso a dispositivos, sites, adaptando controles mediante a rede onde o computador esteja naquele momento específico.

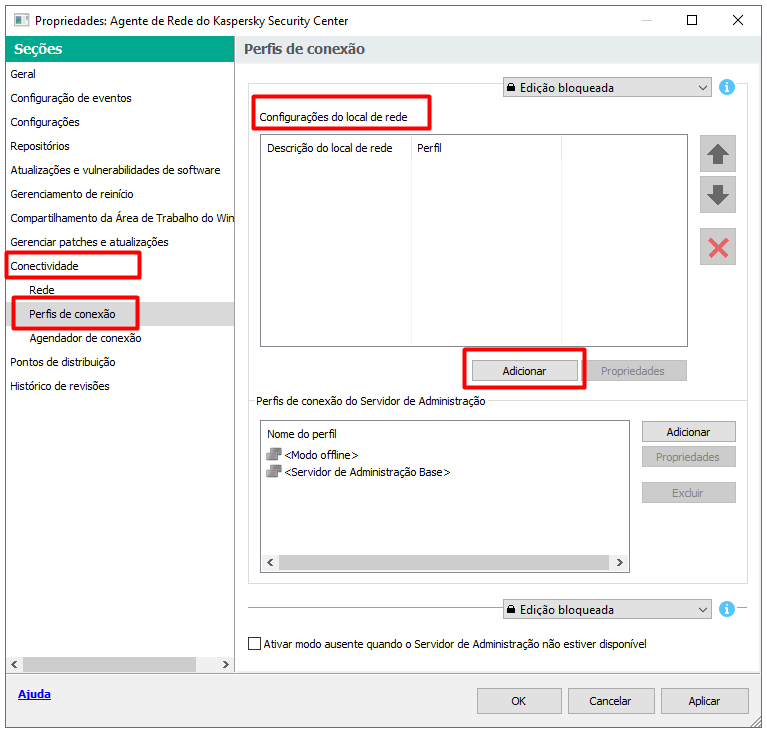

Primeiramente vamos configurar nosso agente de rede (KNA) com os devidos “perfis de conexão”, onde serão descritos que locais da rede e que condições serão aplicadas.

Abra a política de agente de rede para o grupo qual deseja aplicar as configurações ou crie uma nova:

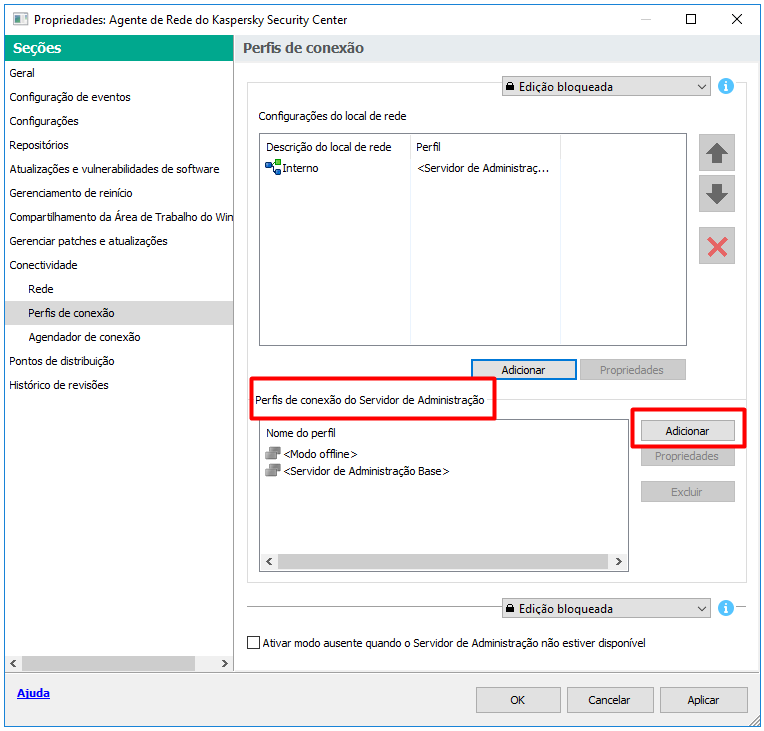

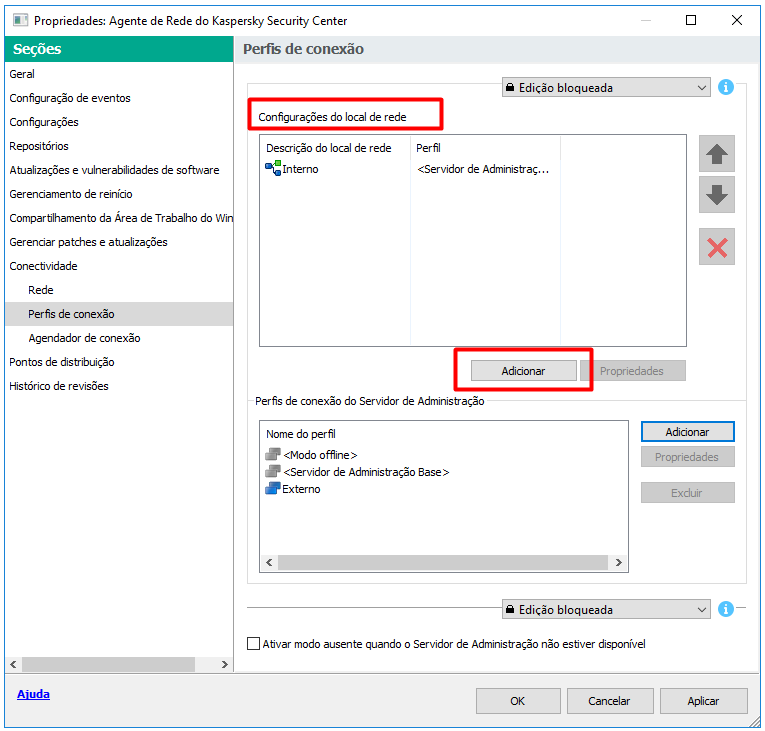

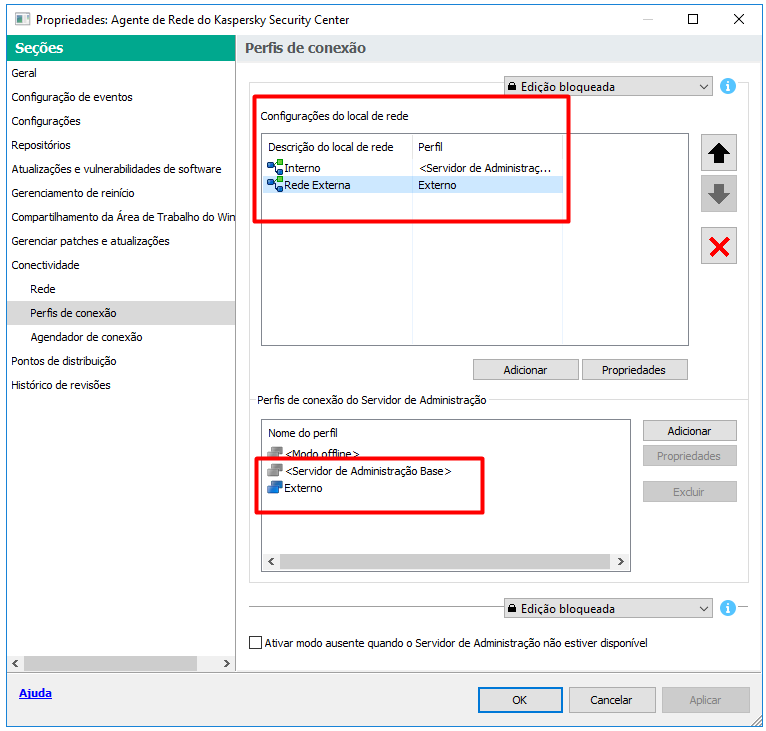

Em seguida, nas opções selecione “Conectividade > Perfis de Conexão”. Em Configurações do local de rede, clique no botão “Adicionar”:

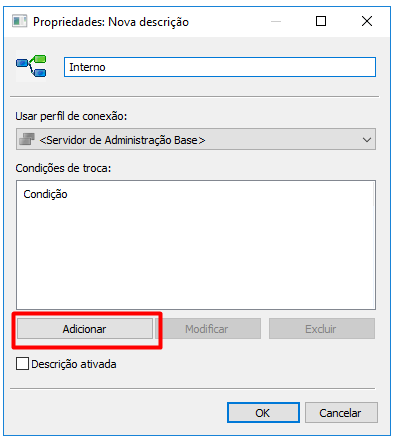

Dê um nome para o novo “Local de Rede”, neste caso, estou criando as condições para o local “Interno”, ou seja, quando o dispositivo estiver conectado em minha rede local, ele utilizará o perfil de conexão padrão já criado denominado <Servidor de Administração Base>. Em seguida, clique no botão “Adicionar” para adicionar uma “condição de troca”:

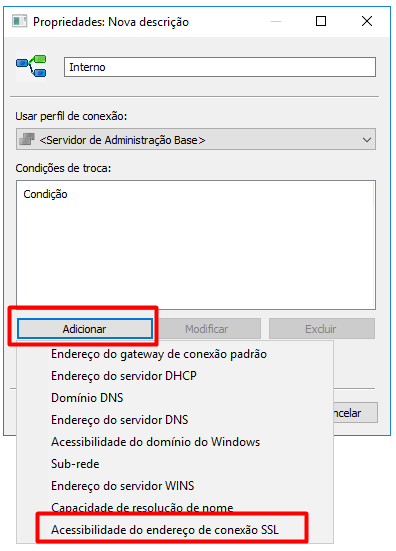

Por ser uma condição interna, utilizemos a opção de “Acessibilidade do endereço de conexão SSL”

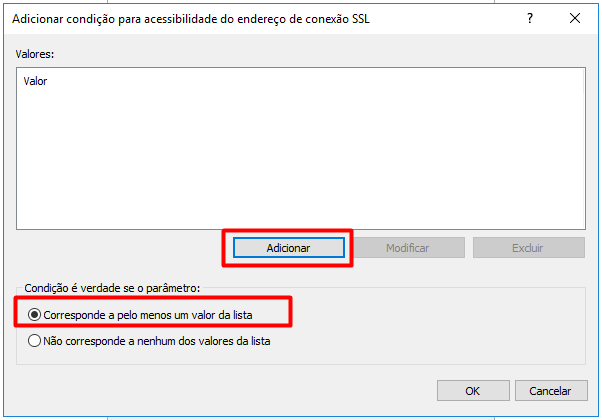

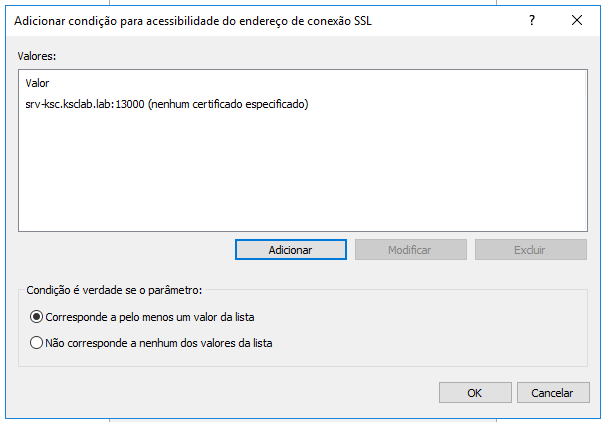

Marque a opção “Corresponde a pelo menos um valor da lista” e clique no botão “Adicionar”:

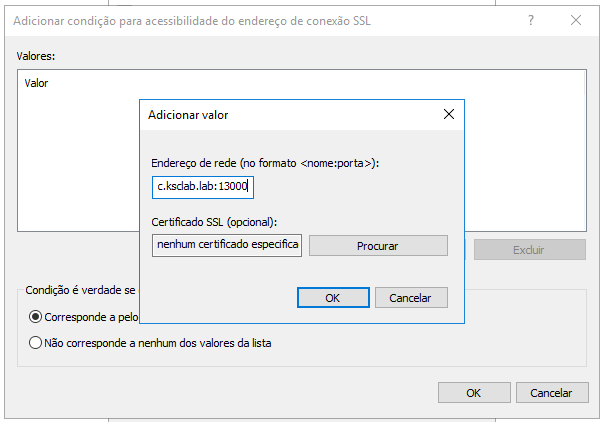

Em “endereço de rede”, adiciono o endereço de acesso ao meu servidor de administração na porta 13000:

srv-ksc.ksclab.lab:13000

Clique em “OK”:

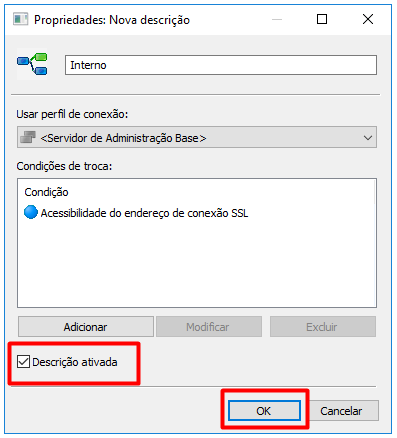

Na tela da descrição do Local de rede, marque a opção “Descrição ativada”, de modo ativar esta como uma opção de local de rede disponível, e clique em OK:

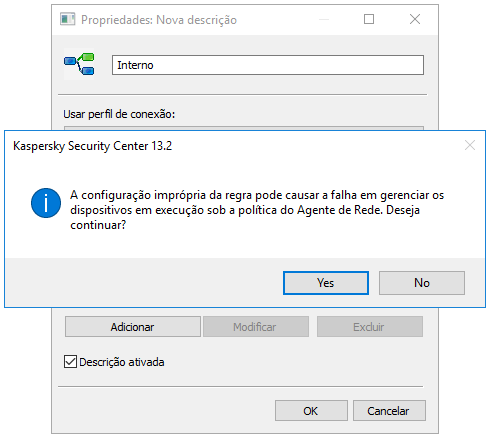

Será emitido um alerta sobre a possibilidade de causar falha em gerenciar os dispositivos. Caso tenha configurado corretamente, apenas clique em “Yes” para continuar.

Em resumo, o que este perfil e condição nos diz:

Se estiver na rede onde tenha acesso ao servidor de administração através do endereço: srv-ksc.ksclab.lab na porta 13000, ele utilizará o perfil de conexão padrão e o Agente de rede se conectará ao servidor através deste perfil.

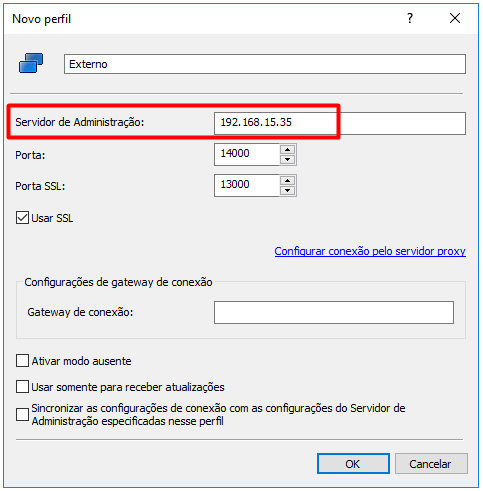

Agora vamos adicionar um novo perfil de conexão, para quando os dispositivos estiverem fora da rede local, fora da rede interna:

Vamos dar o nome de “Externo”, e adicionamos o endereço “externo” de acesso do Servidor de Administração.

Neste caso, utilizei um endereço de uma segunda interface de rede, simulando uma rede externa, no caso, deveria ser, por exemplo, uma outra rede ou um endereço IP Publico.

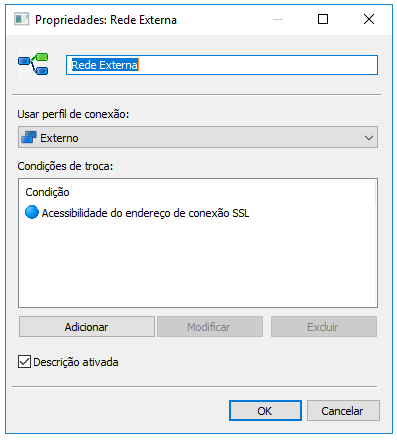

Agora vamos adicionar também o local de rede “Externo”, de forma a identificar que condições se aplicam para identificar que o dispositivo está, por exemplo, na rede externa:

Aqui daremos o nome de “Rede Externa” e adicionaremos as condições para troca de rede:

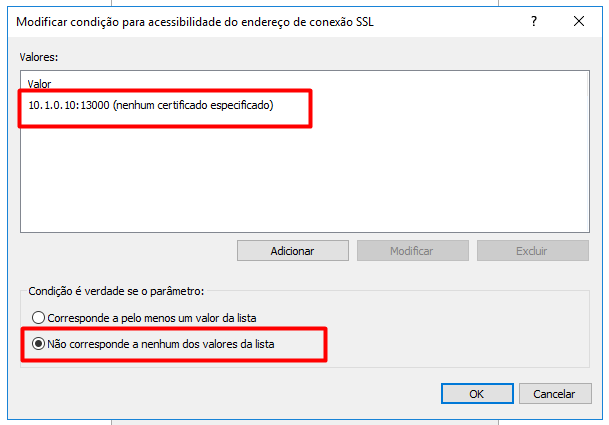

Agora na condição, mantenho a opção de “Acessibilidade do endereço de conexão SSL”, porém a condição será verdadeira se não corresponder ao valor da lista, no caso, adicionei um endereço interno. Uma vez que a maquina esteja na rede externa, ela não deverá ter acesso ao endereço interno, por exemplo.

Lembrando que estou simulando um ambiente (interno e externo).

E finalmente temos as duas redes e dois perfis e suas condições:

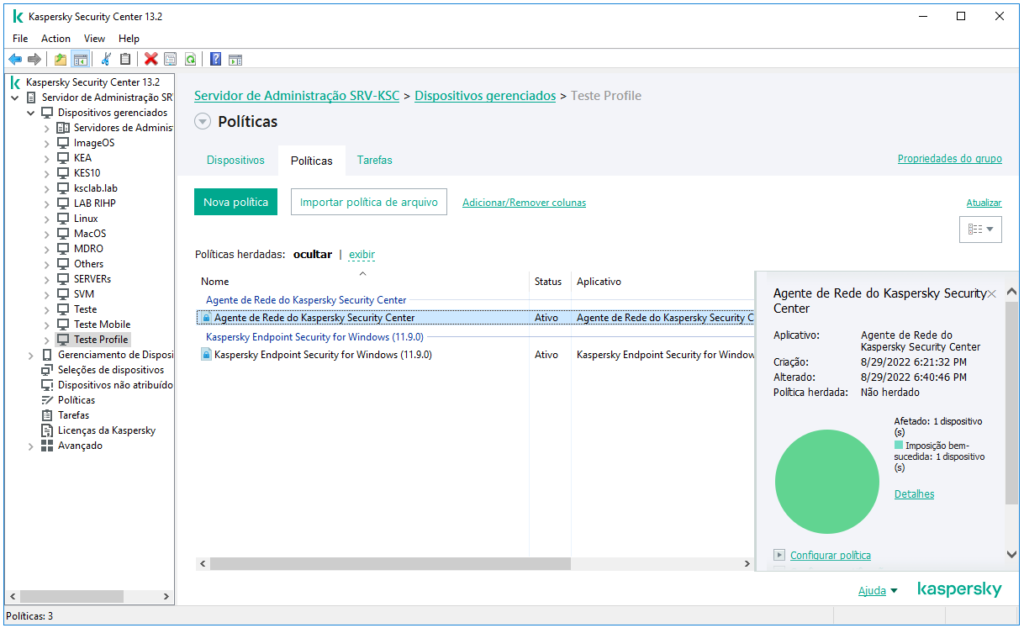

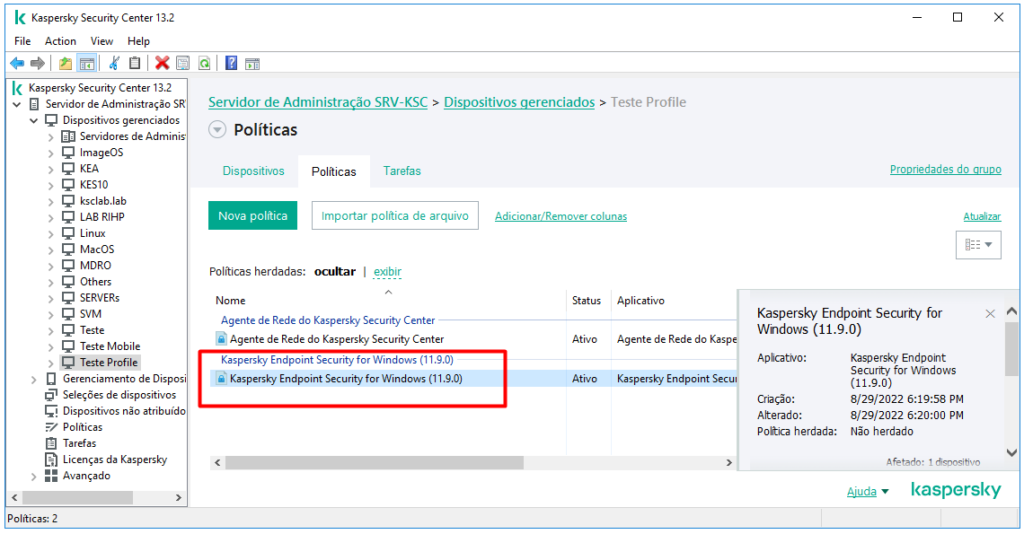

Agora que as condições e locais de redes foram criadas, necessitamos diferenciar uma política de uso interno de uma de uso externo. Para isto, vamos acessar a política de Endpoints:

Na política de endpoint, acesse a opção “Perfis da política” e em seguida clique em adicionar:

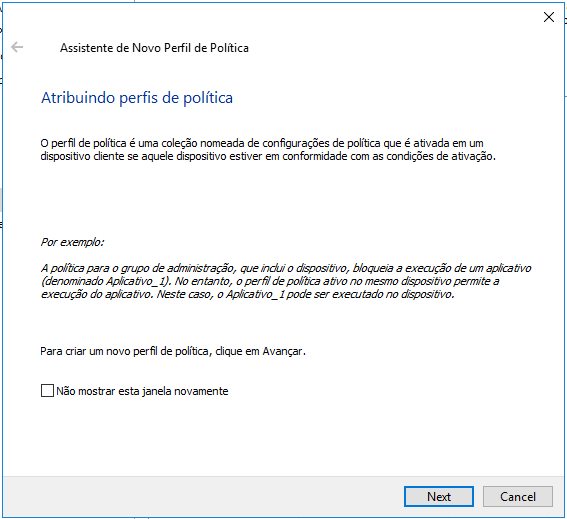

No assistente de Novo perfil de política, clique em “Próximo”:

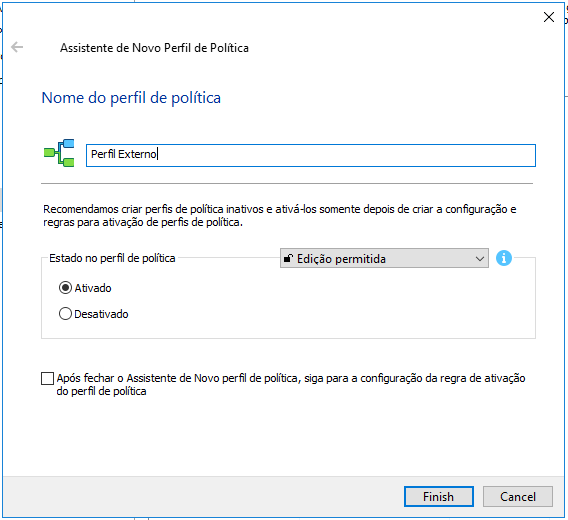

Escolha um nome para esse perfil de política, lembrando que esta será a política que será aplicada no caso de uma conexão externa do agente de rede, por exemplo, em um perfil Home-Office.

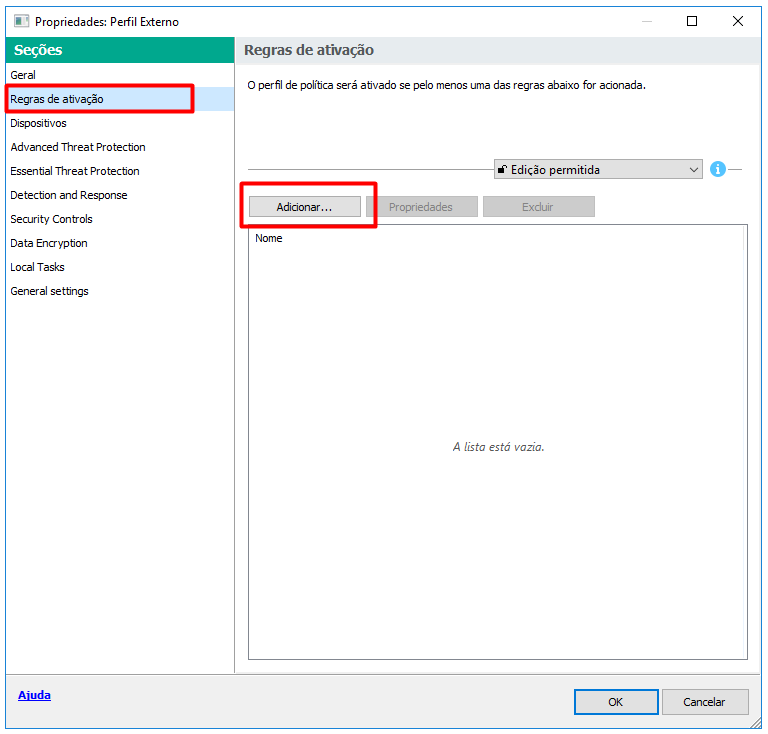

Perfil criado, vamos configurar suas propriedades, como, por exemplo, as regras de ativação:

Em “Regras de ativação”, clique em “Adicionar”:

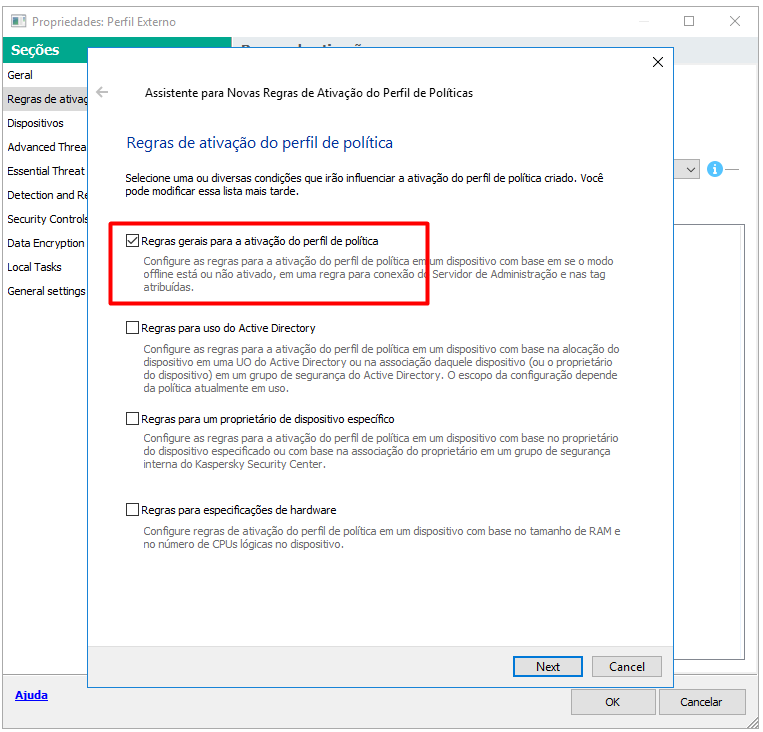

Neste caso, vamos selecionar a primeira opção: “Regras gerais para a ativação do perfil”, no entanto, há também outras opções, como regras baseadas em uso do AD ou especificações de hardware, por exemplo.

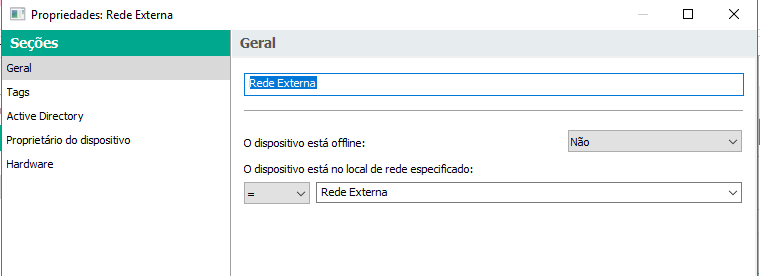

De maneira geral, na regra vamos dizer que o dispositivo não está offline e que está na rede local que criamos para ser a rede externa: “Rede Externa”:

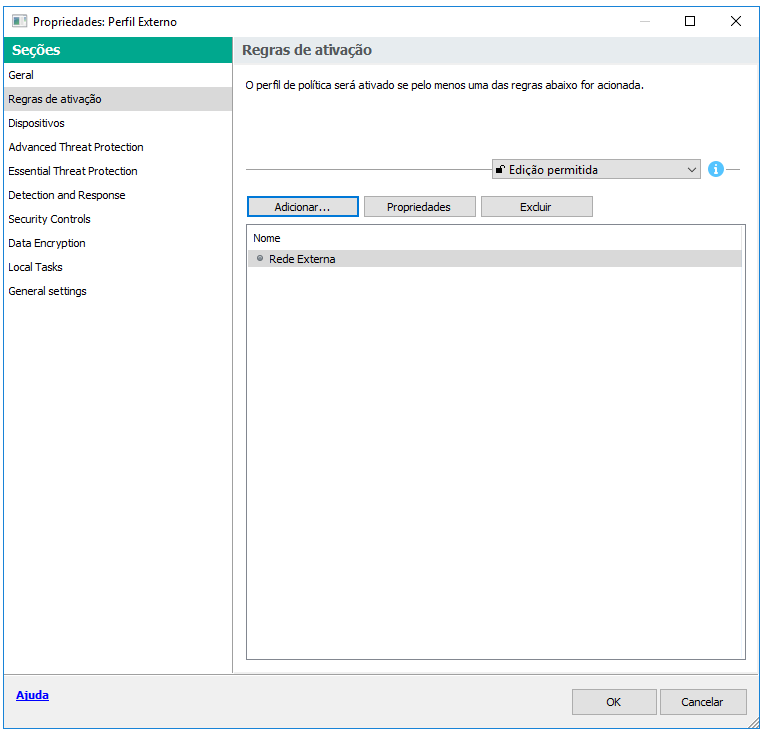

Regra de ativação criada, perfil de política criada.

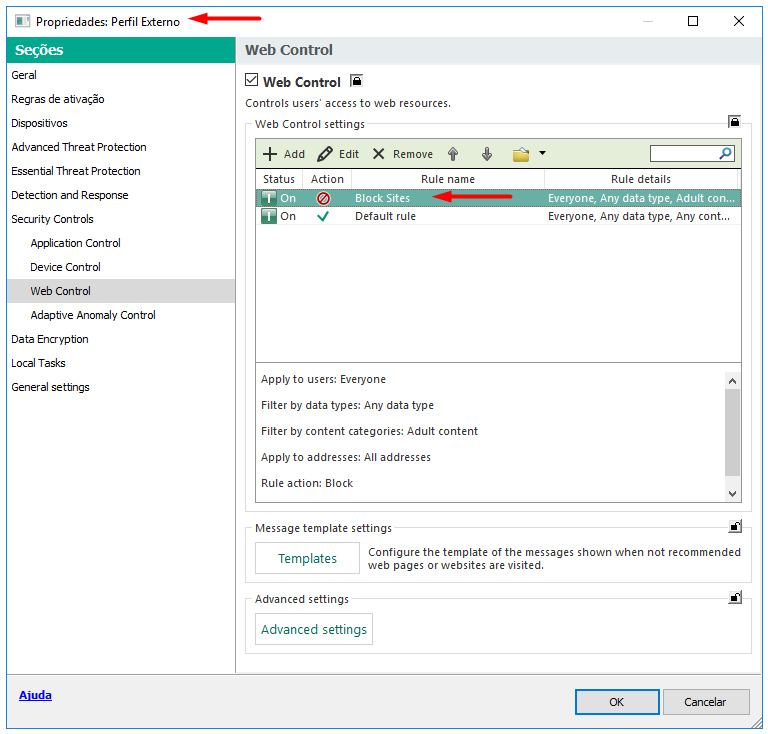

Agora, para diferenciar um perfil (interno) de um perfil externo, vamos criar uma simples regra de controle de acesso Web.

Neste caso, para máquinas que estiverem com acesso externo, existirá uma regra de bloqueio a sites.

Criamos uma regra bloqueando acesso a sites adultos e outros e fechamos os cadeados.

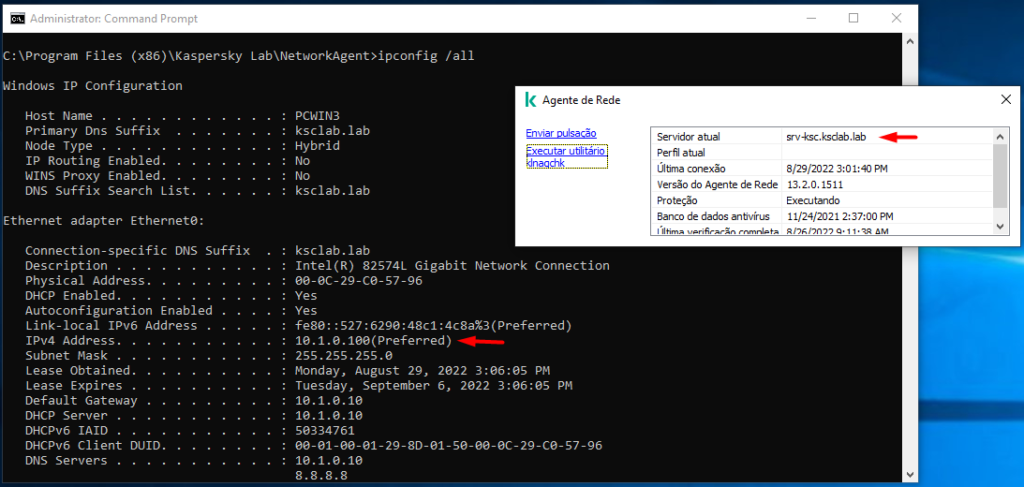

Agora, no primeiro teste, configurei minha placa de rede para estar na rede local.

O Agente de rede se conectou no servidor de Administração usando o perfil padrão:

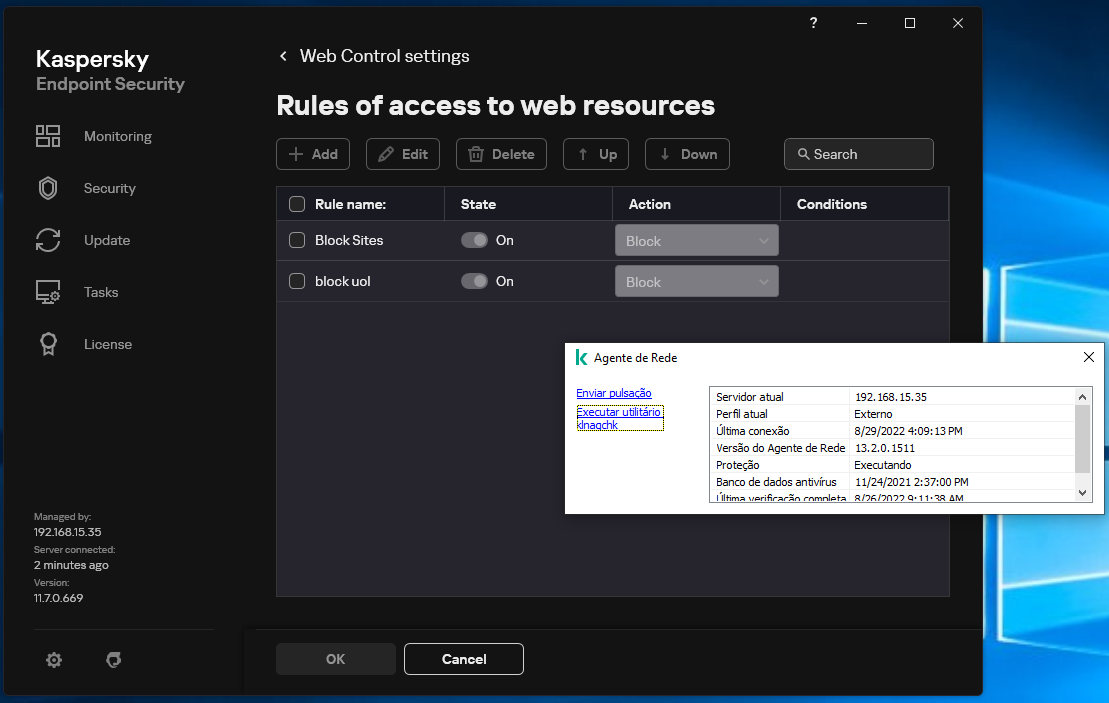

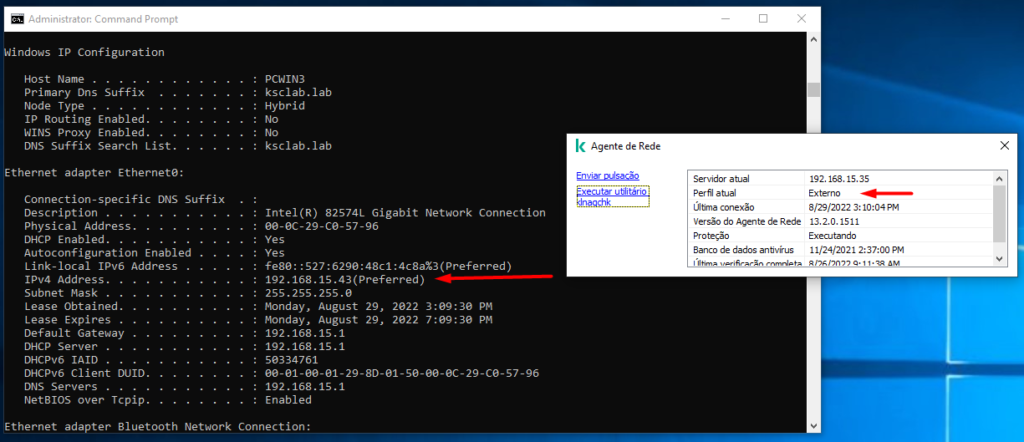

No segundo teste, configurei minha placa de rede para uma rede “externa”. Neste ponto o agente de rede se conectou ao Servidor de Administração utilizando o perfil chamado “Externo”, onde o endereço do Servidor de administração utilizando é o da segunda placa de rede (simulando uma rede externa).

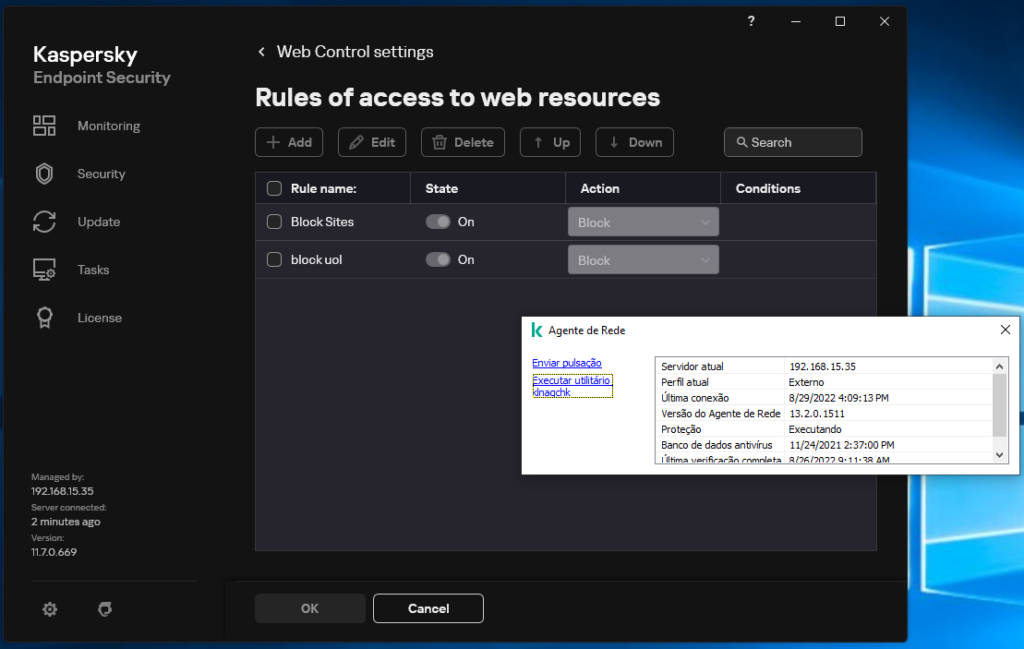

Observe no campo “Perfil atual” o exato perfil que a configuração aplicou:

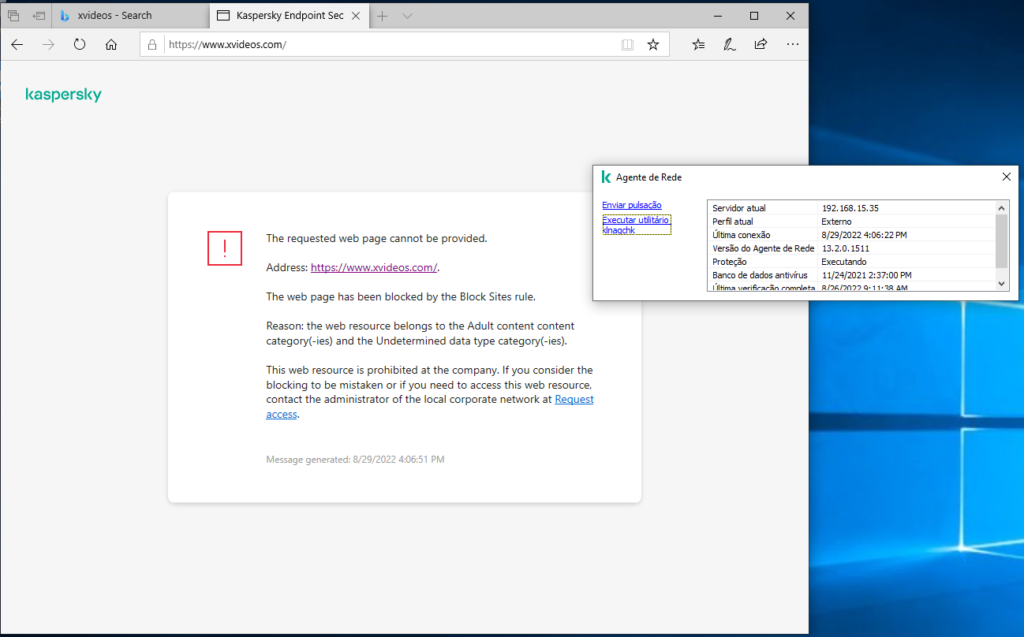

E para finalizar, vamos testar o acesso ao site proibido:

Assim como também é possível ver as regras configuradas no controle de Acesso Web na interface grafica do KES: